In der heutigen digitalen Ära ist die biometrische Authentifizierung ein Eckpfeiler der sicheren Identitätsprüfung, wobei die Gesichtserkennung eine führende Rolle einnimmt. Traditionelle 2D-Methoden stoßen jedoch oft an ihre Grenzen – sei es durch Lichtverhältnisse, Posen oder Datenlecks. Diese Python-basierte Anwendung setzt neue Maßstäbe, indem sie 3D-Punktwolken für eine robuste Gesichtserkennung nutzt und Sicherheit an erste Stelle setzt. Mit einem leistungsstarken Technologie-Stack – MediaPipe, FaceNet, PyQt5 und SQLite – bietet sie eine sichere, skalierbare Lösung zum Trainieren und Erkennen von Gesichtern aus Bildern und Videos. In diesem Beitrag beleuchten wir ihre Architektur, ihren sicherheitsorientierten Ansatz und das spannende Potenzial einer Blockchain-Integration zur weiteren Absicherung.

Die Macht sicherer 3D-Gesichtserkennung

Während 2D-Gesichtserkennung allgegenwärtig ist – denken Sie an Smartphone-Entsperrung oder Überwachungskameras – ist sie anfällig für Täuschungen und Umwelteinflüsse. Durch die Nutzung von 3D-Daten wie Punktwolken wird eine reichhaltigere Darstellung des Gesichts erfasst, was die Erkennung robuster macht. Noch wichtiger: Diese Anwendung integriert Sicherheit in jeden Schritt, von der Feature-Verschlüsselung bis zur Datenbankintegrität, um biometrische Daten vor unbefugtem Zugriff oder Manipulation zu schützen. Ob Sicherheitsprofi, Entwickler oder Forscher – dieses Tool zeigt, wie Gesichtserkennung sicherer gestaltet werden kann.

Was macht diese Anwendung?

Dieses Python-Skript ist eine umfassende Pipeline für sichere 3D-Gesichtserkennung, die fortschrittliche Erkennung mit einem starken Sicherheitsrahmen verbindet. Hier ein Überblick über die Kernfunktionen:

- Punktwolken-Extraktion: Erzeugt dichte 3D-Punktwolken aus Gesichtsbildern mittels Tiefenschätzung und MediaPipe-Landmarken.

- Sichere Feature-Verarbeitung: Wandelt Punktwolken in Feature-Vektoren fester Größe um, die als Binärdaten in einer SQLite-Datenbank sicher gespeichert werden.

- Training: Trainiert das System mit Fotos oder Videobildern und verknüpft Features sicher mit Namen.

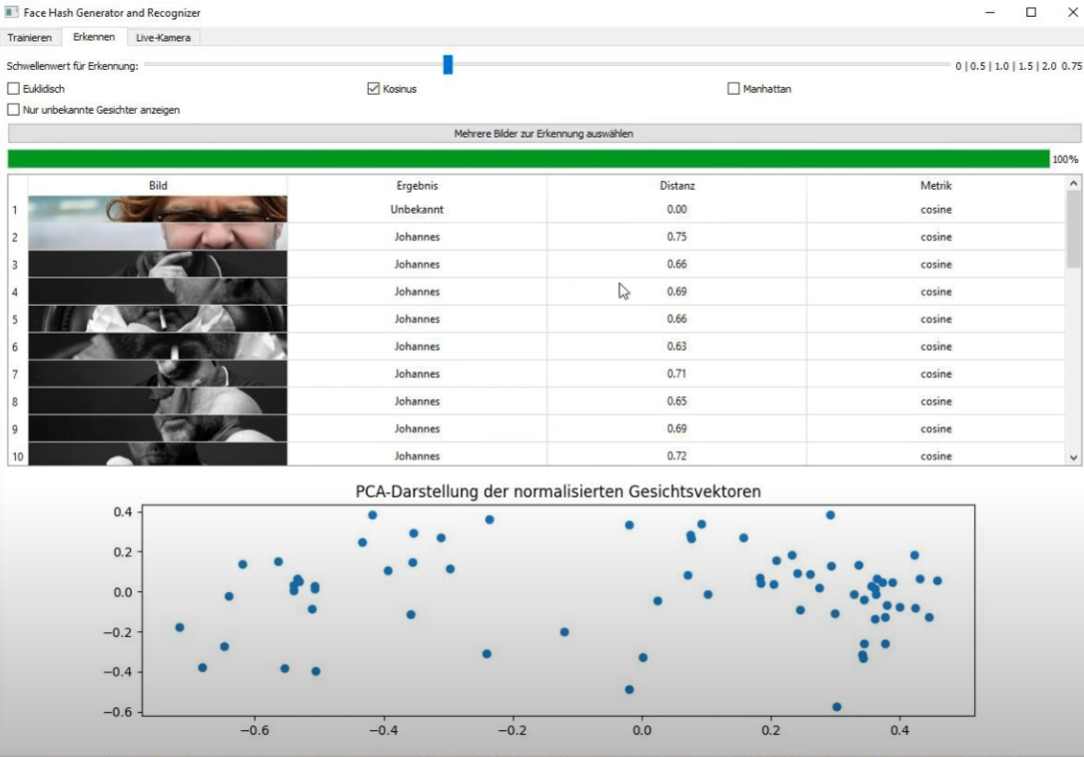

- Erkennung: Identifiziert Gesichter mit verschiedenen Ähnlichkeitsmetriken und konfigurierbaren Schwellenwerten für Sicherheit und Nutzbarkeit.

- Sichere GUI: Bietet eine PyQt5-Oberfläche zum Verwalten von Dateien, Trainieren, Erkennen und sicheren Exportieren von gehashten Features.

- Visualisierung: Überlagert Punktwolken auf Bilder innerhalb der GUI, ohne Daten preiszugeben.

Schauen wir uns die Details dieses sicherheitsorientierten Tools an.

Kernkomponenten der Pipeline

1. Sichere 3D-Punktwolken-Extraktion

Das Herzstück der Anwendung ist die sichere Extraktion dichter 3D-Punktwolken. Mit MediaPipe Face Mesh werden 468 Gesichtslandmarken mit Tiefenverfeinerung erkannt. Tiefenkarten kommen vom Intel DPT-Large-Modell von Hugging Face und werden mit OpenCV für Rauschreduktion und Verbesserung verarbeitet. Die Funktion extract_dense_point_cloud:

- Nutzt CLAHE und Gaussian Blur, um Täuschungsversuche mit minderwertigen Bildern zu vereiteln.

- Begrenzt Punktwolken auf 15.000 Punkte und verwirft solche unter 1.000, um fehlerhafte Daten aus der sicheren Pipeline fernzuhalten.

- Normalisiert Daten, ohne rohe Werte offenzulegen.

Dies stellt sicher, dass nur hochwertige, geprüfte 3D-Daten verwendet werden, was die Sicherheit von Anfang an stärkt.

2. Sichere Feature-Vektor-Generierung

Die Funktion point_cloud_to_feature_vector verwandelt Punktwolken in 4096-dimensionale Feature-Vektoren mit PCA von scikit-learn. Sicherheit wird durch folgende Maßnahmen gewährleistet:

- Normalisierung der Vektoren, um Rückentwicklung zu verhindern.

- Anpassung auf feste Größe, ohne dimensionale Metadaten preiszugeben.

- Speicherung als Binär-Blobs in SQLite, um Klartext-Schwachstellen zu minimieren.

Dies reduziert die Angriffsfläche und erhält die Erkennungsgenauigkeit.

3. Training mit Sicherheitsfokus

Das Training erfolgt über train_person (Bilder) und train_person_from_video (Videos):

- Bilder: Verarbeitet Fotos mit FaceNet’s MTCNN und lehnt Gesichter unter 50×50 Pixeln ab, um Rauschen oder Fälschungen auszuschließen.

- Videos: Extrahiert Frames mit konfigurierbarem Schritt und speichert nur gültige Gesichter.

- Orientierungskorrektur: Rotiert Bilder automatisch basierend auf Landmarken, um Vorverarbeitungsschwächen zu minimieren.

Features werden mit eindeutigen Identifikatoren gespeichert, mit Duplikatsprüfungen zur Vermeidung von Überschreibungen, was die Datenintegrität stärkt.

4. Erkennung mit robusten Sicherheitsmetriken

Die Funktion recognize_person identifiziert Gesichter durch Vergleich mit gespeicherten Daten und bietet sechs Ähnlichkeitsmetriken (z. B. Cosinus, Euklidisch). Sicherheitsmerkmale sind:

- Anpassbare Schwellenwerte (Standard: 0.6), um unsichere Übereinstimmungen abzuweisen.

- Zusätzliche Prüfung, die Matches unter 0.1 oder mit weniger als 0.05 Abstand zum zweitbesten Match verwirft, um Mehrdeutigkeiten zu vermeiden.

- Unterstützung für generalisierte (gemittelte) Vektoren, die die Offenlegung einzelner Daten minimieren.

Dieser mehrschichtige Ansatz stellt sicher, dass nur hochverlässliche, sichere Übereinstimmungen akzeptiert werden.

5. Sichere grafische Benutzeroberfläche (GUI)

Die Klasse PointCloudTrainerApp, basierend auf PyQt5, bietet eine abgesicherte Oberfläche:

- Training: Lädt und verarbeitet Dateien sicher, mit Fortschrittsbalken zur Überwachung.

- Erkennung: Erkennt mehrere Gesichter, ohne rohe Bilder im Speicher zu halten.

- Hash-Export: Exportiert generalisierte Feature-Vektoren als Base64, Hex oder Binärdateien in einem hashes-Ordner.

- Visualisierung: Zeigt Punktwolken mit Open3D in der GUI an, ohne externe Offenlegung.

Die GUI erzwingt sichere Arbeitsabläufe und minimiert Datenlecks.

Ein Fokus auf Sicherheit: Der sicherheitsorientierte Ansatz

Sicherheit ist hier kein nachträglicher Gedanke, sondern in jede Schicht eingebaut:

- Datenintegrität: SQLite’s Binär-Blob-Speicherung und Duplikatsprüfungen verhindern Manipulationen.

- Feature-Schutz: Normalisierte Vektoren und Hash-Exporte (Base64, Hex, Binär) stellen sicher, dass biometrische Rohdaten nicht kompromittiert werden.

- Eingabevalidierung: Strenge Größen- und Qualitätsfilter (z. B. Mindestgesichtsgröße, Punktwolken-Limits) blockieren Täuschungsversuche wie gedruckte Fotos oder minderwertige Fälschungen.

- Minimale Offenlegung: Punktwolken-Visualisierungen bleiben in der GUI, ohne temporäre Dateien oder externe Anzeigen, die abgefangen werden könnten.

Dieser sicherheitsorientierte Ansatz macht das Tool ideal für sensible Anwendungen, von persönlicher Authentifizierung bis hin zu Unternehmenssicherheitssystemen.

Wie es funktioniert: Ein sicherer Beispiel-Workflow

- Sicheres Training: Laden Sie fünf Fotos von „Johannes“ hoch und trainieren Sie sie unter seinem Namen. Features werden sicher in SQLite gespeichert.

- Sichere Aktualisierung: Die Dropdown-Liste zeigt „Johannes“ ohne Rohdaten-Exposition.

- Sichere Erkennung: Laden Sie ein neues Foto hoch. Das Tool erkennt Johannes mit einer Cosinus-Ähnlichkeit von 0.85 (über 0.6) und kennzeichnet ihn.

- Sichere Visualisierung: Sehen Sie die Punktwolken-Überlagerung in der GUI, ohne externe Datenlecks.

- Sicherer Export: Speichern Sie Johannes’ generalisierten Vektor als Base64-Hash im hashes-Ordner.

Warum dieses Tool heraussticht

- 3D-Sicherheit: Tiefenbasierte Punktwolken widerstehen 2D-Täuschungen wie Fotos oder Videos.

- Mehrfachgesichtserkennung: Verarbeitet sicher mehrere Gesichter in einem Bild oder Video.

- Flexible Sicherheitsmetriken: Sechs Optionen mit strengen Schwellenwerten für sichere Übereinstimmungen.

- Gehashte Exporte: Generalisierte Vektoren in mehreren Formaten erhöhen die Sicherheit bei Speicherung und Übertragung.

- GUI-Sicherheit: Hält alle Operationen in der App, reduziert externe Schwachstellen.

Als frühe Version legt es besonderen Wert auf Sicherheit und hebt sich von weniger geschützten Alternativen ab.

Blockchain: Sicherheit auf ein neues Level heben

Die Integration von Blockchain-Technologie könnte die Sicherheit dieses Tools revolutionieren:

- Unveränderliche Speicherung: Speichern Sie Feature-Hashes (z. B. Base64 oder Hex) auf einer Blockchain wie Ethereum oder Hyperledger, um sie manipulationssicher und überprüfbar zu machen.

- Dezentralisierte Verifikation: Nutzen Sie Smart Contracts, um neue Feature-Hashes mit Blockchain-Templates zu vergleichen, ohne zentralen Server – keine Single Points of Failure.

- Prüfprotokoll: Zeichnen Sie jedes Training und jede Erkennung auf der Blockchain auf, für ein transparentes, unveränderliches Sicherheitsprotokoll.

- Sichere Weitergabe: Verteilen Sie gehashte Vektoren über ein Blockchain-Netzwerk, um autorisierten Parteien sicheren Zugriff ohne Rohdaten-Exposition zu ermöglichen.

Stellen Sie sich vor, Johannes’ generalisierter Vektor wird gehasht, auf einer Blockchain gespeichert und per Smart Contract verifiziert – ein nahezu unüberwindbares Hindernis für Hacker. Diese Integration ist noch nicht umgesetzt, könnte aber dieses Tool in eine Festung biometrischer Sicherheit verwandeln.

Schreibe einen Kommentar